Uważaj w jakiej sieci jesteś, jeżeli aktualizujesz program dla OS X

Jak informuje serwis Niebezpiecznik w oparciu o informacje podane przez Radosława Karpowicza, użytkownicy komputerów Mac, którzy aktualizują programy, będąc połączonymi z niezaufaną siecią, są narażeni na ataki hakerów.

Problem podatności na ataki dotyczy programów, które wykorzystują framework Sparkle Updater. Deweloperzy za jego pomocą mogą konfigurować część serwerową AppCast, która za pośrednictwem plików XML informuje użytkowników o aktualizacjach aplikacji. Tego typu rozwiązanie nie wymusza szyfrowania, co sprawia, że komunikacja aplikacji oparta na protokole HTTP jest narażona na ataki z zewnątrz. Jak podaje serwis Niebezpiecznik: „atakujący znajdujący się na trasie wędrówki komunikatu informującego o nowej wersji może go wtedy zmodyfikować”.

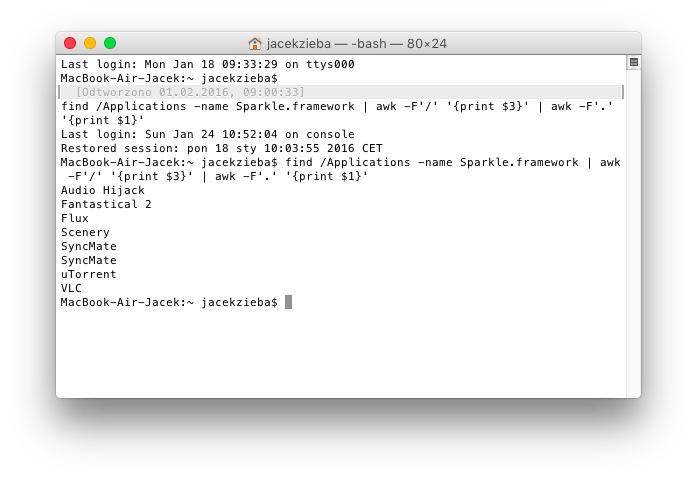

Wspomniany wyżej Sparkle Updater wykorzystują między innymi aplikacje Adium, Forklift, Pixelmator, Skitch, VLC, Audio Hijack, Flux, Fantastical 2, uTorrent. Ich lista jest dostępna w serwisie Github, ale istnieje możliwość znalezienia programów ze wspomnianą wyżej luką za pomocą następującej komendy w Terminalu: find /Applications -name Sparkle.framework | awk -F'/' '{print $3}' | awk -F'.' '{print $1}'. Aplikacje łączące się bez szyfrowania można z kolei znaleźć wpisując: grep --include=Info.plist -A 1 -rn /Applications/ -e SUFeedURL.

Atak mogą przeprowadzić między innymi agencje rządowe kontrolujące łącza dostawców Internetu, a także osoby połączone z tą samą siecią Wi-Fi, co użytkownik komputera Mac. Mogą one doprowadzić do wykradzenia danych z dysku oraz do wykonania złośliwego kodu. Techniczna strona ataku została opisana w serwisie Niebezpiecznik.

Źródła: Niebezpiecznik, Vulnsec